Alors que les véhicules modernes, et plus encore les électriques, sont de plus en plus connectés, leur vulnérabilité aux cyberattaques ne cesse de croître. Gaël Musquet, hacker éthique et spécialiste de la cybersécurité, alerte sur les vulnérabilités de ces systèmes connectés depuis le Campus Cyber au cœur du quartier de La Défense, un lieu qui rassemble de nombreux acteurs de la cybersécurité. Et pour lui, aucune technologie n’est infaillible. Son mot d’ordre ? La résilience. Rencontre.

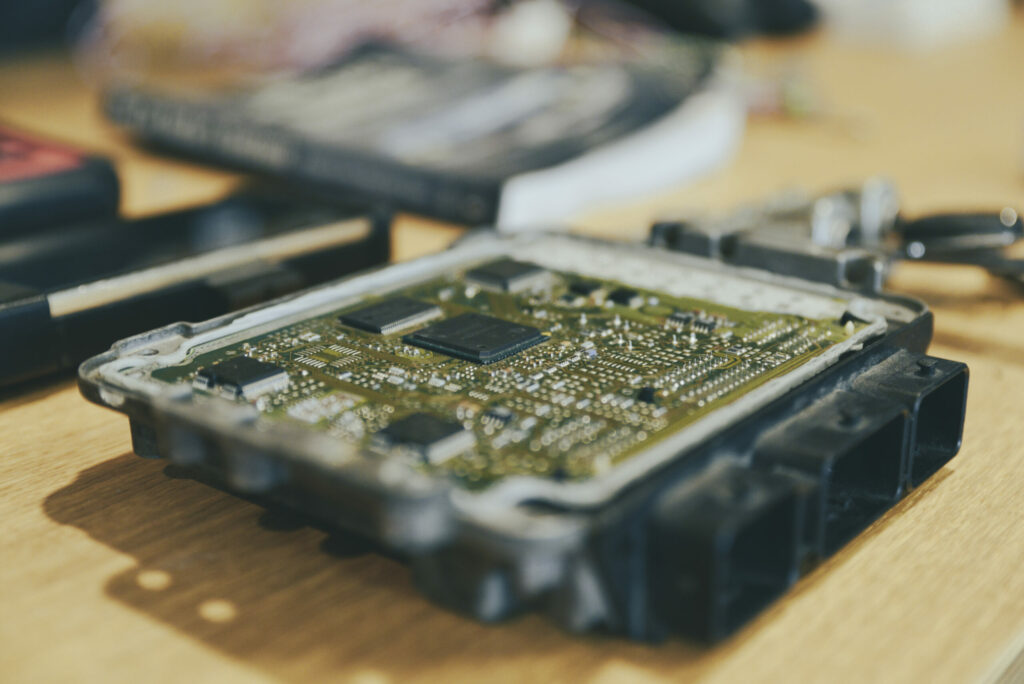

Après-midi venteux dans le quartier de La Défense. Gaël Musquet, météorologue de formation, hacker éthique et accessoirement Chevalier de l’Ordre national du Mérite, nous reçoit dans son QG, le Campus Cyber, “lieu totem” rassemblant des centaines d’entreprises dédiées à la cybersécurité, dont il nous fait la visite avec ce qu’il appelle familièrement ses « jouets » dans les bras : des drones, tout un tas de câbles, des écrans et de circuits imprimés qu’il utilise et/ou fabrique depuis son lab. Le projet du moment ? Un rover pilotable à distance et capable d’accompagner des opérations militaires.

Mais le plus gros jouet de Gaël Musquet, c’est sa voiture. Une Toyota C-HR hybride qui n’a, de l’extérieur, rien de différent du modèle de série. Baptisée « Red Pearl » (en référence à la couleur de la livrée et aux origines caribéennes de son propriétaire qui est donc techniquement… un pirate des Caraïbes), il s’agit pourtant d’une « show-car » hackée par Musquet lui-même, qu’il démonte et pirate en public lors de conférences et qui, d’une simple pression sur le régulateur de vitesse, se transforme en véhicule autonome à l’exception de la détection des péages et de quelques soucis à prendre les giratoires.

Après avoir fait monter ECO MOTORS NEWS à bord pour une démonstration des possibilités quasi illimitées de l’hacking automobile — l’auto détecte mieux les angles morts et gère mieux son freinage que celui qui écrit ces lignes, pour être honnête — le hacker éthique prend le temps de se poser quelques minutes avec nous, le temps d’une interview.

Quels sont, selon vous, les principaux risques cyber auxquels les voitures électriques sont exposées aujourd’hui ?

Gaël Musquet : Les véhicules électriques présentent cinq grandes surfaces d’attaque. La première est physique : ouverture, vol du véhicule, accès à l’habitacle, etc. La deuxième est radioélectrique : par exemple, les badges NFC ou les clés sans contact sont des cibles. Ensuite viennent les vulnérabilités électroniques, via les bus de données à bord. Une fois l’accès physique ou radio compromis, on peut agir via ces interfaces. Les deux dernières concernent les logiciels installés sur les calculateurs et ordinateurs de bord et les données produites ou reçues par le véhicule, comme les connexions aux sites internet ou aux services du constructeur. Tout cela constitue des portes d’entrée pour des cybercriminels.

Vous avez hacké votre propre voiture que vous utilisez comme une « show-car » dans le cadre de vos activités. Pouvez-vous nous en parler ?

Gaël Musquet : J’ai voulu montrer de manière concrète ces vulnérabilités. C’est important de ne pas rester dans des discours ou des normes abstraites. On parle de 140 000 vols de voiture en 2024 en France, soit une toutes les quatre minutes ! Donc j’ai créé une « show-car » qui, outre son aspect autonome, est surtout un cobaye que je peux démonter, tester, montrer. Elle me sert à illustrer des enjeux réels et à conseiller des clients et partenaires.

Et tout ça est disponible en open source…

G.M. : Absolument. Mon véhicule repose sur des logiciels et du matériel open source. L’idée est que tout ce que je démontre soit reproductible. Les logiciels libres permettent l’audit collectif du code, ce qui renforce la sécurité. Et ils garantissent aussi une certaine souveraineté technologique, puisqu’ils ne dépendent pas d’un acteur privé ou d’un État étranger.

Dans vos travaux sur les infrastructures critiques, vous parlez souvent de résilience. À quel point le réseau de recharge est-il vulnérable aux cyberattaques ?

G.M. : Aucun système n’est invulnérable. La vraie question, c’est : combien de temps l’attaquant mettra-t-il à le faire tomber ? Pour bâtir un réseau résilient, il faut de la diversité dans les solutions techniques et une culture de l’audit : tests de pénétration, revues de code, contribution de communautés open source (comme la fondation Linux ou le projet EVerest). Certains pays comme le Japon font déjà ce choix d’ouverture, ce qui rend leurs systèmes plus résilients.

Justement, faut-il envisager cette “culture de l’audit” dans le secteur automobile, comme cela existe dans la banque ou l’énergie ?

G.M. : Oui, c’est indispensable. Depuis deux ans, les constructeurs sont tenus d’intégrer la cybersécurité dès la conception des véhicules. Mais cela reste insuffisant. Il faut permettre aux hackers d’accéder aux véhicules pour les auditer et organiser des “bug bounties”, en récompensant ceux qui trouvent des failles. Et surtout, il faut penser à la maintenance cyber : faire évoluer les normes, les processus, les mises à jour, etc. Il nous faut des “crash-tests” cybersécurité comme on le fait pour la sécurité physique.

Avec l’arrivée de la recharge bidirectionnelle (V2G), les voitures peuvent injecter de l’énergie dans le réseau. Est-ce une nouvelle porte d’entrée pour les cybermenaces ?

G.M. : Oui, clairement. Ce n’est plus juste un échange de carburant, mais un échange de données et d’énergie. Cela implique aussi de nouveaux acteurs : fournisseurs d’énergie, opérateurs de paiement, gestionnaires de réseau. On touche à la stabilité du réseau électrique tout entier.

En tant que consommateurs, que pouvons-nous faire pour nous protéger de ces attaques ?

G.M. : Quelques gestes simples : fermer à clé son véhicule et, une fois à la maison, éloigner les clés de sa porte et de ses fenêtres, surtout si elles sont sans contact, appliquer les mises à jour logicielles du véhicule, comme on le fait pour un smartphone ; et protéger l’accès au véhicule en le stationnant dans des endroits surveillés, ou en utilisant des antivols mécaniques comme la canne bloque-volant. Ces mesures peuvent paraître anachroniques, mais elles restent efficaces pour retarder ou dissuader un attaquant.

Êtes-vous optimiste concernant le développement de la cybersécurité automobile ?

G.M. : Oui, profondément. Au Campus Cyber, je vois un écosystème actif, des échanges entre pairs, mais aussi avec des jeunes passionnés. D’ailleurs, j’en accueille huit en stage ce mois-ci ! L’industrie automobile a besoin d’être revalorisée auprès des jeunes. Les métiers techniques (mécaniciens, électrotechniciens, etc.) sont nobles et essentiels dans l’électromobilité. C’est à nous de leur transmettre cette passion. Il y a 60 000 postes à pourvoir dans la cyber aujourd’hui, ils seront indispensables demain.

Vous évoquez souvent l’idée de “mettre les mains dans le cambouis”. C’est important dans votre approche ?

G.M. : Tout à fait. Le côté manuel est parfois dévalorisé, mais on a besoin de gens qui touchent, testent, fabriquent, que ce soit du matériel ou du code. Mon métier, c’est 80 % d’humain et 20 % de technique. Comprendre les peurs, les besoins, les émotions, c’est ce qui permet de créer des solutions efficaces. Les technologies, seules, ne suffisent pas si on ne sait pas expliquer, accompagner et créer du sens.